10月19日上午,國家安全機關披露了美國國家安全局(以下簡稱NSA)對國家授時中心(以下簡稱“授時中心”)實施重大網絡攻擊活動。國家互聯網應急中心(CNCERT)通過分析研判和追蹤溯源得出此次攻擊事件的整體情況,現將具體技術細節公布如下:

一、攻擊事件概貌

2022年3月起,NSA利用某國外品牌手機短信服務漏洞,秘密監控10余名國家授時中心工作人員,非法竊取手機通訊錄、短信、相冊、位置信息等數據。2023年4月起,NSA在“三角測量”行動曝光前,多次于北京時間凌晨,利用在某國外品牌手機中竊取的登錄憑證入侵國家授時中心計算機,刺探內部網絡建設情況。2023年8月至2024年6月,NSA針對性部署新型網絡作戰平臺,對國家授時中心多個內部業務系統實施滲透活動,并企圖向高精度地基授時導航系統等重大科技基礎設施發動攻擊。

縱觀此次事件,NSA在戰術理念、操作手法、加密通訊、免殺逃逸等方面依然表現出世界領先水準。隱匿實施攻擊,NSA通過使用正常業務數字證書、偽裝Windows系統模塊、代理網絡通信等方式隱蔽其攻擊竊密行為,同時對殺毒軟件機制的深入研究,可使其有效避免檢測;通訊多層加密,NSA使用網攻武器構建回環嵌套加密模式,加密強度遠超常規TLS通訊,通信流量更加難以解密還原;活動耐心謹慎,在整個活動周期,NSA會對受控主機進行全面監控,文件變動、關機重啟都會導致其全面排查異常原因;功能動態擴展,NSA會根據目標環境,動態組合不同網攻武器功能模塊進行下發,表明其統一攻擊平臺具備靈活的可擴展性和目標適配能力。但其整體創新性缺失和部分環節乏力,顯示出在被各類曝光事件圍追堵截后,技術迭代升級面臨瓶頸困境。

二、網絡攻擊過程

此次攻擊事件中,NSA利用“三角測量行動”獲取授時中心計算機終端的登錄憑證,進而獲取控制權限,部署定制化特種網攻武器,并針對授時中心網絡環境不斷升級網攻武器,進一步擴大網攻竊密范圍,以達到對該單位內部網絡及關鍵信息系統長期滲透竊密的目的。梳理發現,NSA使用的網攻武器共計42款,可分為三類:前哨控守(“eHome_0cx”)、隧道搭建(“Back_eleven”)和數據竊取(“New_Dsz_Implant”),以境外網絡資產作為主控端控制服務器實施攻擊活動共計千余次。具體分為以下四個階段:

(一)獲取控制權限

2022年3月24日至2023年4月11日,NSA通過“三角測量”行動對授時中心10余部設備進行攻擊竊密。2022年9月,攻擊者通過授時中心網絡管理員某國外品牌手機,獲取了辦公計算機的登錄憑證,并利用該憑證獲得了辦公計算機的遠程控制權限。

2023年4月11日至8月3日,攻擊者利用匿名通信網絡節點遠程登錄辦公計算機共80余次,并以該計算機為據點探測授時中心網絡環境。

表 2023年8月3日攻擊過程

(二)植入特種網攻武器

2023年8月3日至2024年3月24日,攻擊者向網管計算機植入了早期版本的“Back_eleven”,竊取網管計算機數據,并在每次攻擊結束后清除網絡攻擊武器內存占用和操作痕跡。該階段“Back_eleven”功能尚未成熟,攻擊者每次啟動前需遠程控制關閉主機殺毒軟件。

表 部分殺毒軟件關閉記錄

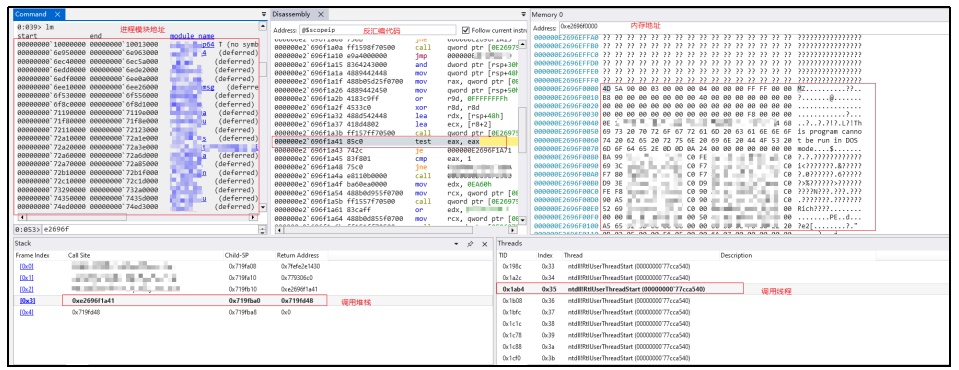

(三)升級特種網攻武器

2024年3月至4月,攻擊者針對授時中心網絡環境,定制化升級網絡攻擊武器,植入多款新型網絡攻擊武器,實現對計算機的長期駐留和隱蔽控制。攻擊者加載“eHome_0cx”“Back_eleven”“New_Dsz_Implant”,配套使用的20余款功能模塊,以及10余個網絡攻擊武器配置文件。

圖 加載“eHome_0cx”數據包

圖 內存加載“Back_eleven”過程

圖 內存加載“New_Dsz_Implant”過程

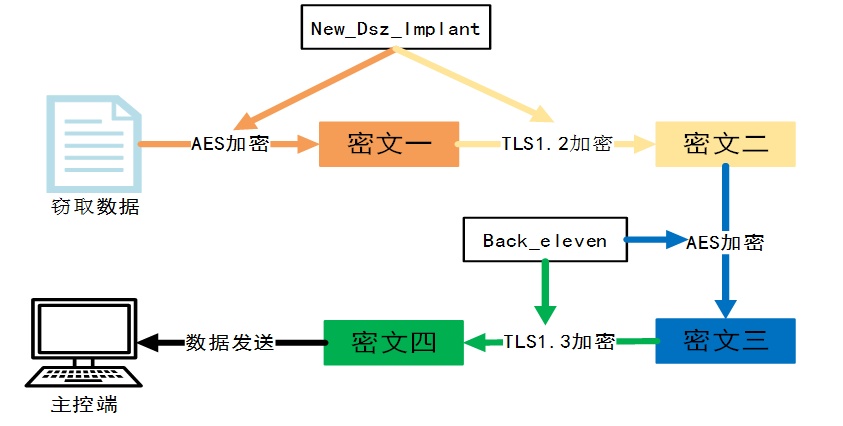

攻擊者利用多款網絡攻擊武器相互配合,搭建起4層加密隧道,形成隱蔽性極強且功能完善的網攻竊密平臺。

圖 網攻武器加密模式

(四)內網橫向滲透過程

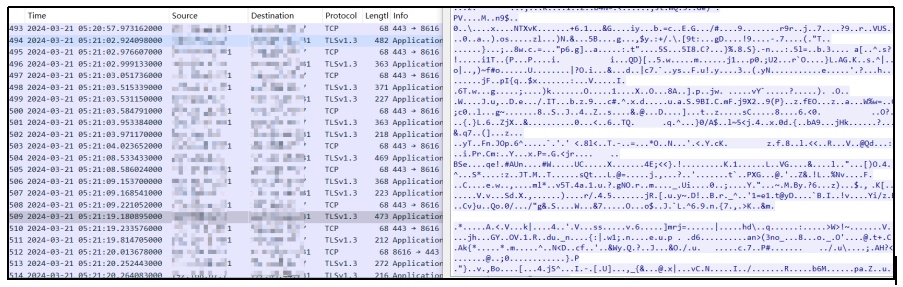

2024年5月至6月,攻擊者利用“Back_eleven”以網管計算機為跳板,攻擊上網認證服務器和防火墻。

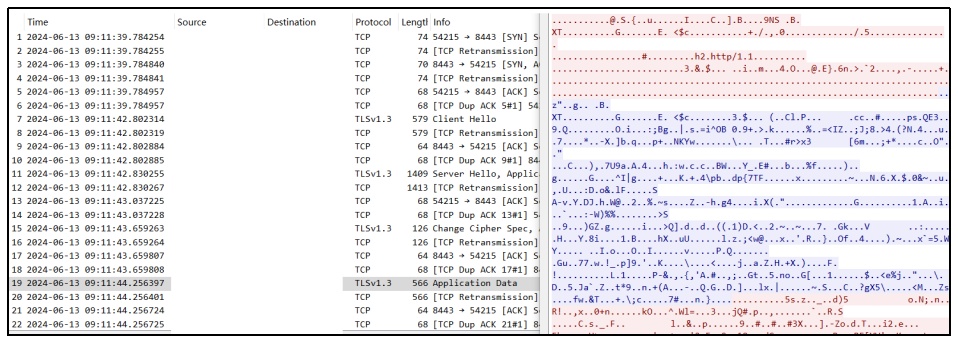

6月13日9時,攻擊者激活網管計算機上的“eHome_0cx”,植入“Back_eleven”“New_Dsz_Implant”,并以此為跳板竊取認證服務器數據。

7月13日9時,攻擊者激活網管計算機上的“eHome_0cx”,下發“Back_eleven”和“New_Dsz_Implant”竊取數據。

圖 2024年6月13日網攻竊密數據包

三、網攻武器庫分析

攻擊者在此次網絡攻擊事件中使用的網攻武器、功能模塊、惡意文件等總計42個,主要網攻武器按照功能可分為前哨控守類武器、隧道搭建類武器、數據竊取類武器。

(一)前哨控守類武器

攻擊者利用該類型網絡攻擊武器的隱蔽駐留和心跳回連功能,實現了長期控守目標計算機終端和加載后續網絡攻擊武器的目的。根據該類型主武器的資源加載路徑,將其命名為“eHome_0cx”。

“eHome_0cx”由4個網攻模塊組成,通過DLL劫持系統正常服務(如資源管理器和事件日志服務)實現自啟動,在啟動后抹除內存中可執行文件頭數據,以隱藏網攻武器運行痕跡。

表 “eHome_0cx”各網攻模塊信息表

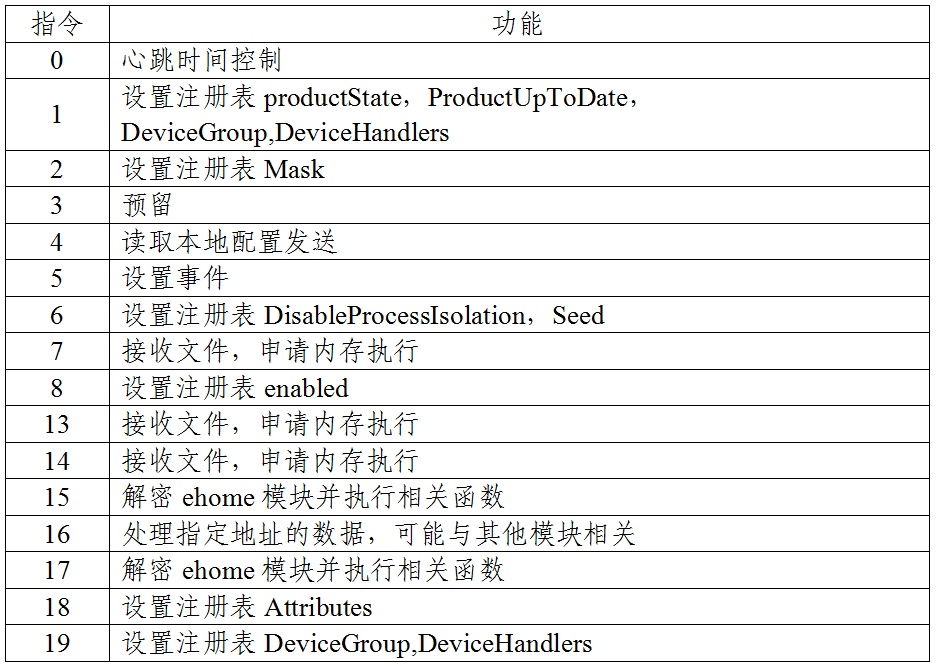

“eHome_0cx”以受控主機唯一標識guid作為解密武器資源的密鑰,各網攻模塊之間利用LPC端口進行通信,并以指令號的方式調用該武器的各項功能。

表“eHome_0cx”功能

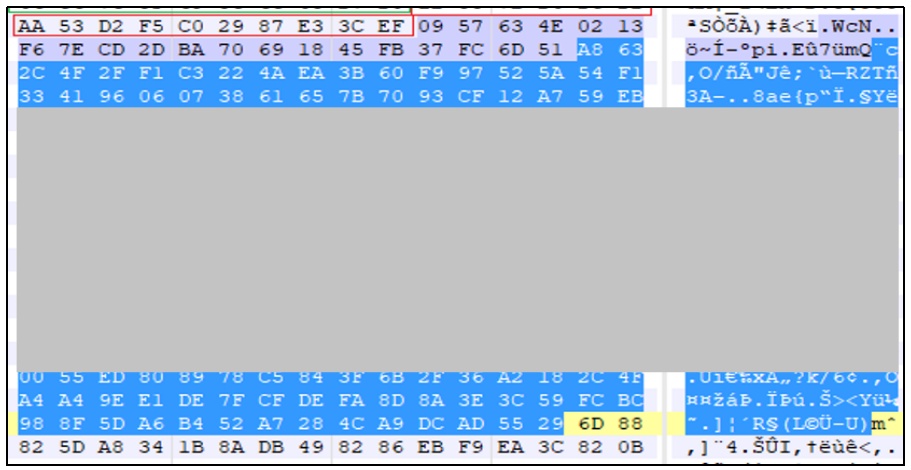

“eHome_0cx”使用RSA算法和TLS協議完成通信加密。“eHome_0cx”內置有與主控端通信使用的RSA公鑰(見下圖)。每次通信均隨機產生一個會話密鑰,使用RSA算法與主控端完成密鑰交換過程,之后利用TLS協議傳輸使用會話密鑰加密的數據。

圖 RSA公鑰

(二)隧道搭建類武器

攻擊者利用該類型網絡攻擊武器搭建網絡通信和數據傳輸隧道,實現了對其他類型網絡攻擊武器的遠程控制和竊密數據的加密傳輸,同時還具備信息獲取和命令執行功能,在初始連接階段向主控端發送帶有數字“11”標識,命名為“Back_Eleven”。

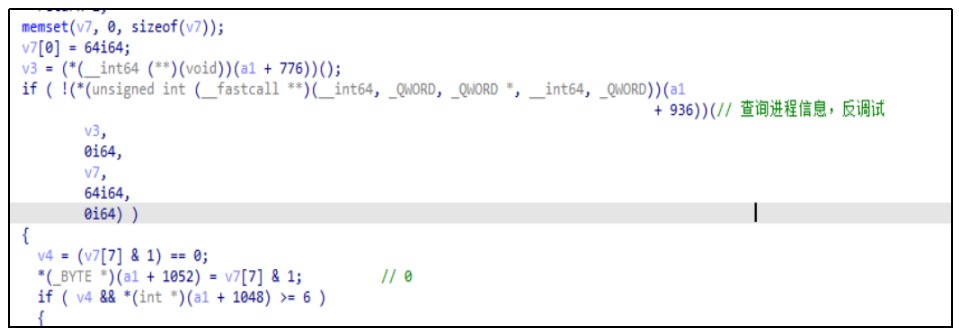

“Back_Eleven”由“eHome_0cx”加載運行,具有嚴格運行環境檢測機制,若發現運行環境系統版本異常、調試程序正在運行等情況,將啟動自刪除功能。并且該武器在設計時加入了反調試功能,以防止被逆向分析。

圖 “Back_Eleven”檢測運行環境

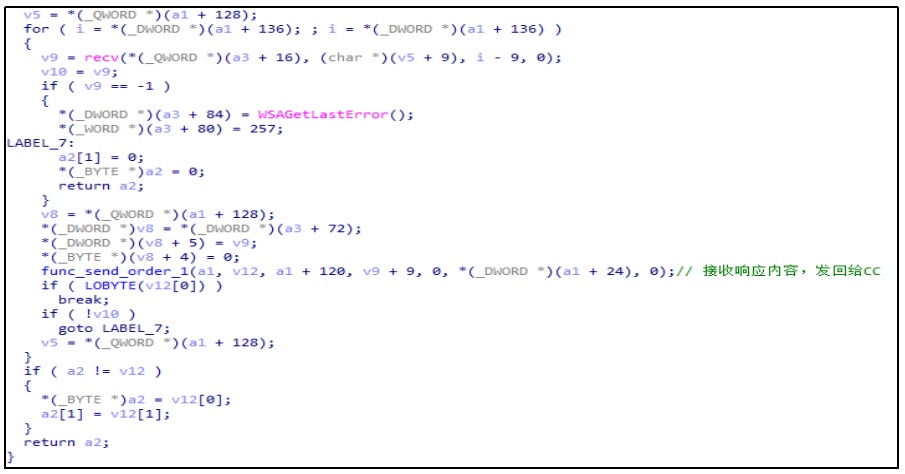

“Back_Eleven”具有主動回連和被動監聽兩種工作模式:在主動回連模式下,“Back_Eleven”解密內置的主控端控制服務器IP地址,并使用內置的RSA加密算法公鑰完成密鑰交換,然后使用AES算法將上線信息加密后,利用TLS協議加密傳輸到主控端;在被動監聽模式下,“Back_Eleven”通過監聽Windows系統網卡流量,篩選主控端發送的特定條件數據包,實現主控端命令執行。

圖 “Back_Eleven”向主控端轉發數據

圖 “Back_Eleven”接收主控端指令并解密

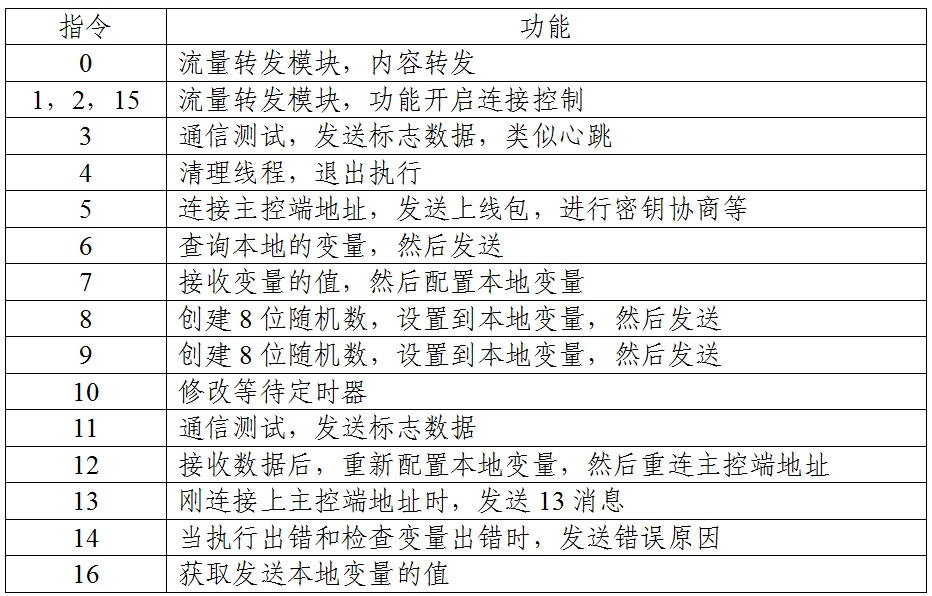

“Back_Eleven”以指令號的方式調用該武器的各項功能。

表 “Back_Eleven”指令功能

(三)數據竊取類武器

攻擊者利用此類網絡攻擊武器進行數據竊密。該武器運行時,通過啟動模塊化網攻武器框架,加載各種插件模塊來實現具體的竊密功能。該武器與NSA網攻武器 “DanderSpritz”(怒火噴射)具有高度同源性,將其命名為“New-Dsz-Implant”。

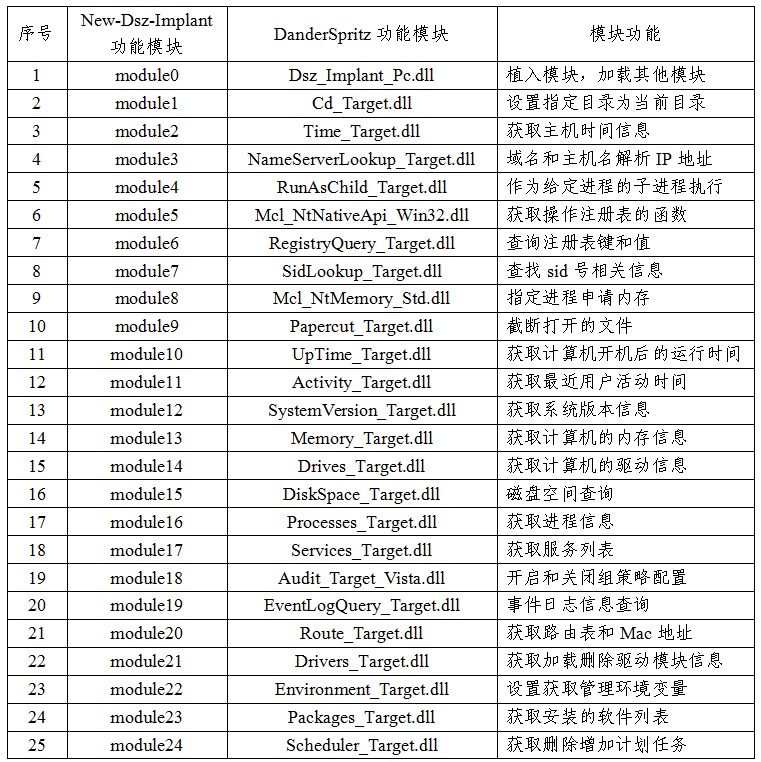

“New-Dsz-Implant”由“eHome_0cx”加載運行,在攻擊活動中配合“Back_Eleven”所搭建的數據傳輸鏈路使用。其自身無具體竊密功能,需通過接收主控端指令加載功能模塊,實現各項竊密功能。本次網攻事件中,攻擊者使用“New-Dsz-Implant”加載了25個功能模塊,各模塊功能情況如下表所示。

表 “New-Dsz-Implant”各模塊功能

圖 “New-Dsz-Implant”加載module0模塊代碼

圖 module0加載其他模塊代碼

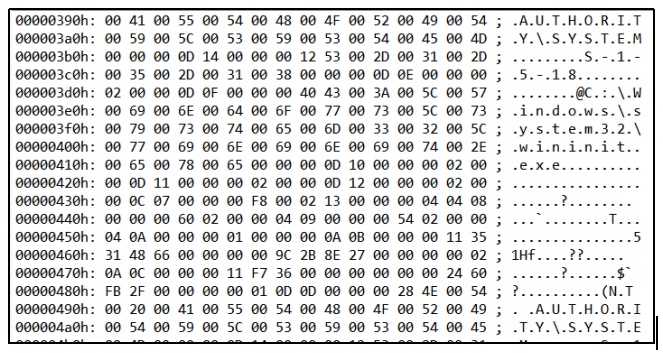

“New-Dsz-Implant”與主控端進行通信時,先使用AES和TLS1.2進行2層數據加密,再使用本地回環的方式利用“Back_Eleven”進行另外2層數據加密,最終實現4層嵌套加密。

圖 嵌套加密模式

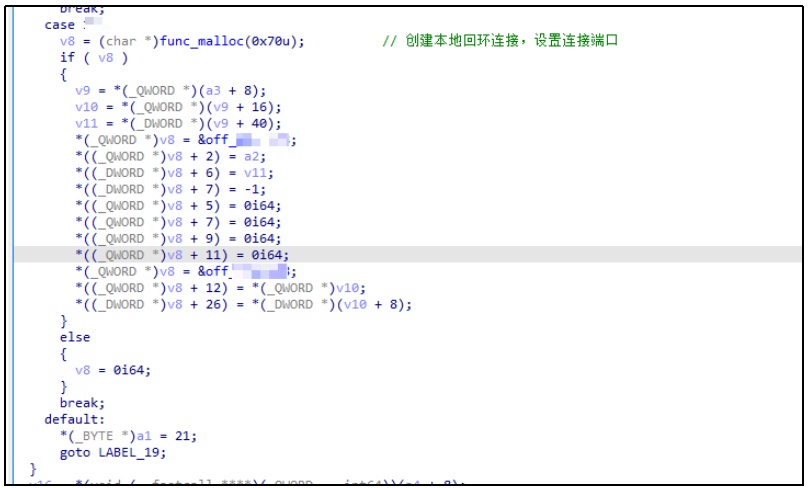

圖 創建本地回環通信

圖 本地回環通信數據包

圖 解密回環通信數據為進程信息

四、背景研判分析

(一)技術功能細節

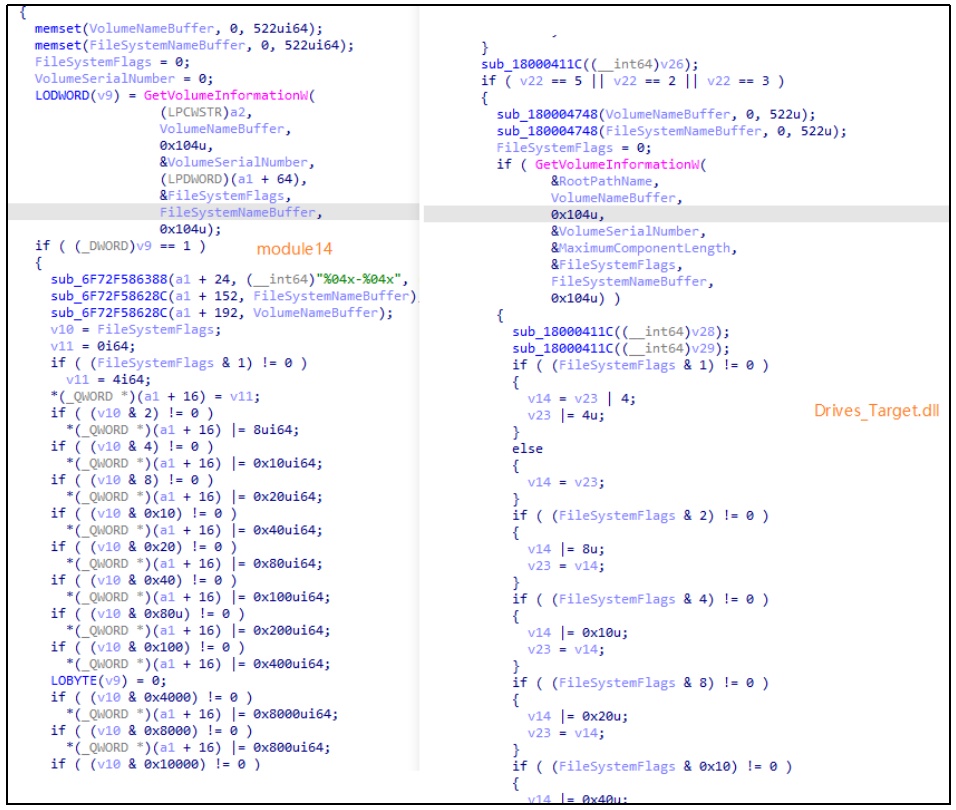

“New-Dsz-Implant”是一個網攻武器框架,通過加載不同的模塊實現具體功能,此種功能實現方式與NSA武器庫中“DanderSpritz”網攻平臺一致,且在代碼細節上具有高度同源性,并進行了部分功能升級:一是加密了部分函數名稱和字符串;二是使用系統的常規模塊名稱偽裝功能模塊;三是功能模塊編譯時間從2012至2013年更新至2016至2018年,各功能模塊增加了模擬用戶操作函數,偽裝用戶點擊、登錄等正常行為以迷惑殺毒軟件的檢測。

表 “New-Dsz-Implant”和“DanderSpritz”所加載功能模塊對比

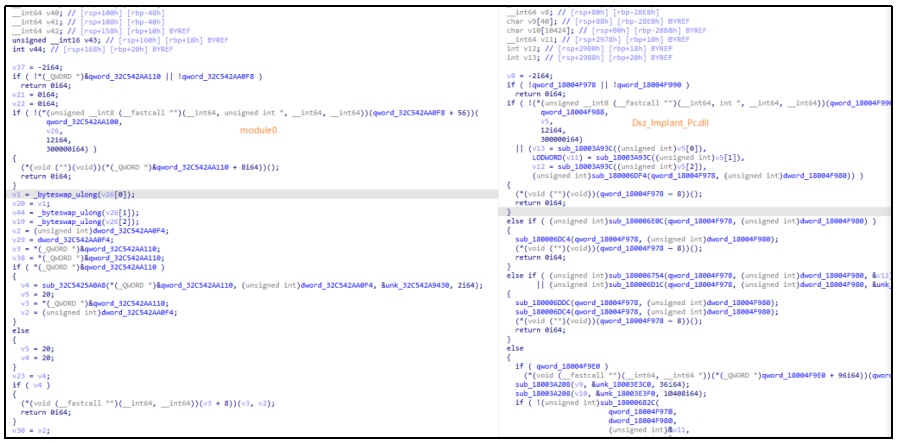

圖 module0(左)與Dsz_Implant_Pc.dll(右)代碼同源性對比

圖 module1(左)與Cd_Target.dll(右)代碼同源性對比

圖 module2(左)與Time_Target.dll(右)代碼同源性對比

圖 module3(左)與NameServerLookup_Target.dll(右)代碼同源性對比

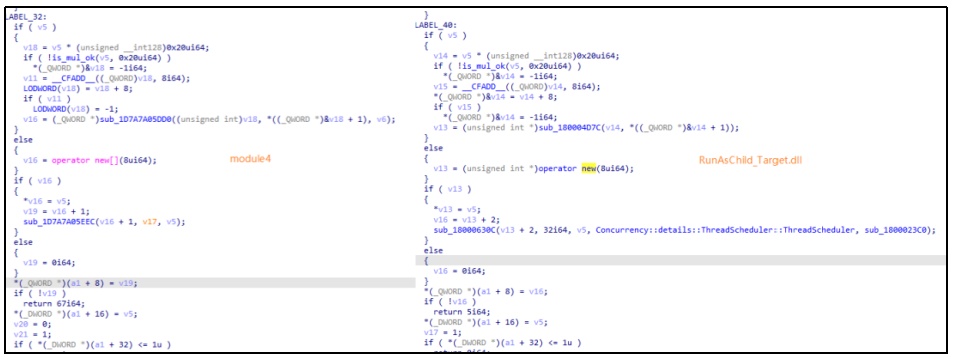

圖 module4(左)與RunAsChild_Target.dll(右)代碼同源性對比

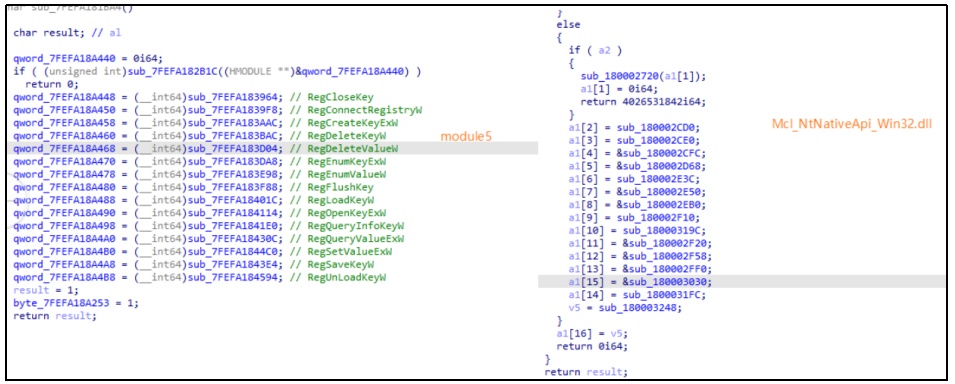

圖 module5(左)與Mcl_NtNativeApi_Win32.dll(右)代碼同源性對比

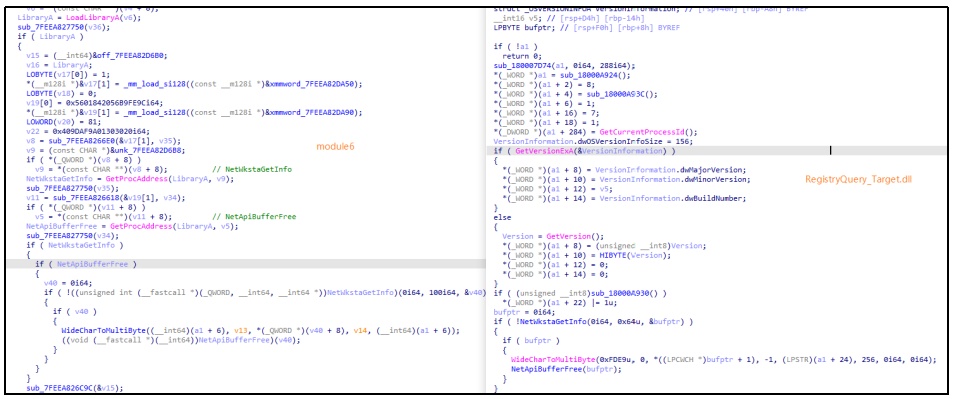

圖 module6(左)與RegistryQuery_Target.dll(右)代碼同源性對比

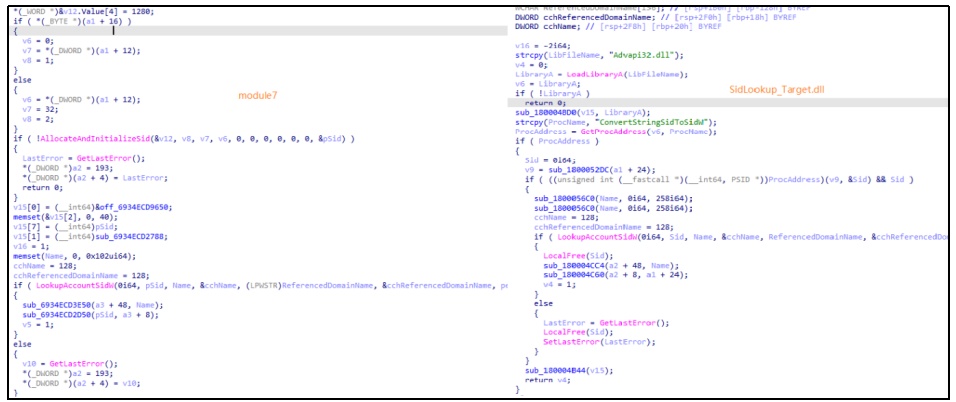

圖 module7(左)與SidLookup_Target.dll(右)代碼同源性對比

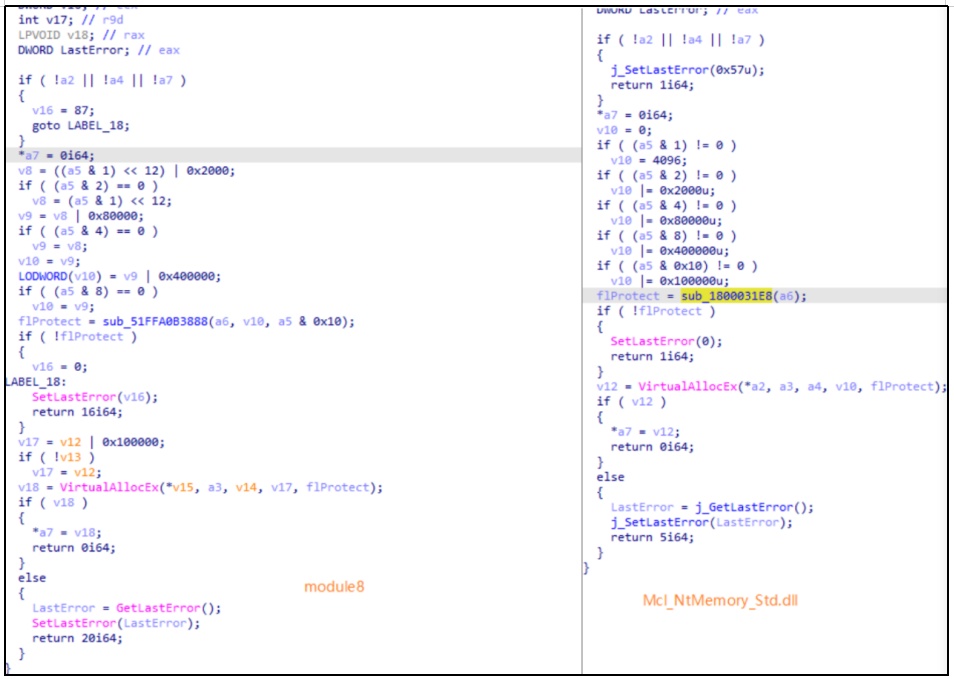

圖 module8(左)與Mcl_NtMemory_Std.dll(右)代碼同源性對比

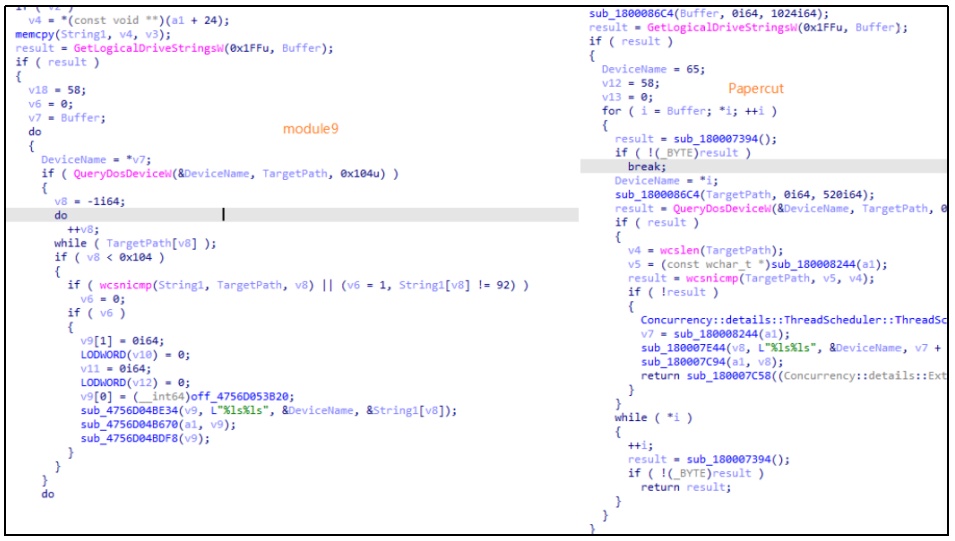

圖 module9(左)與Papercut_Target.dll(右)代碼同源性對比

圖 module10(左)與UpTime_Target.dll(右)代碼同源性對比

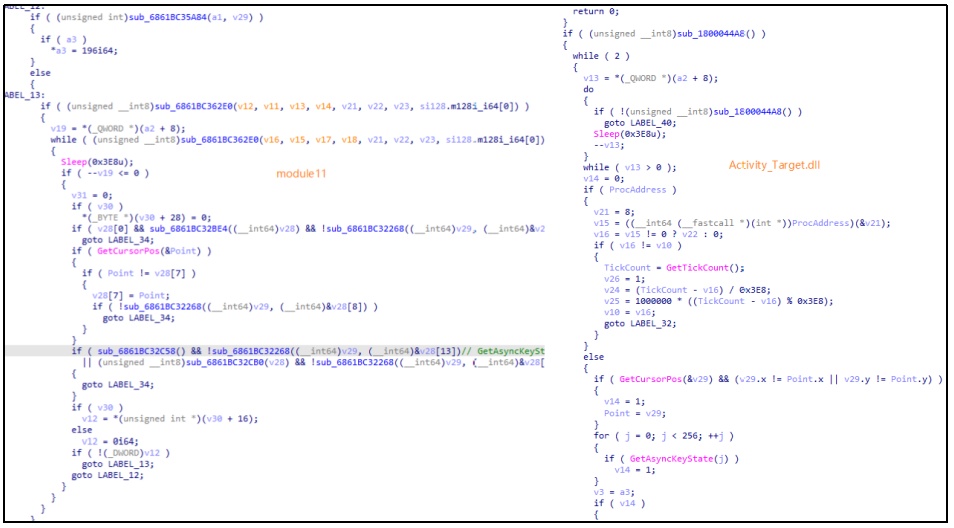

圖 module11(左)與Activity_Target.dll(右)代碼同源性對比

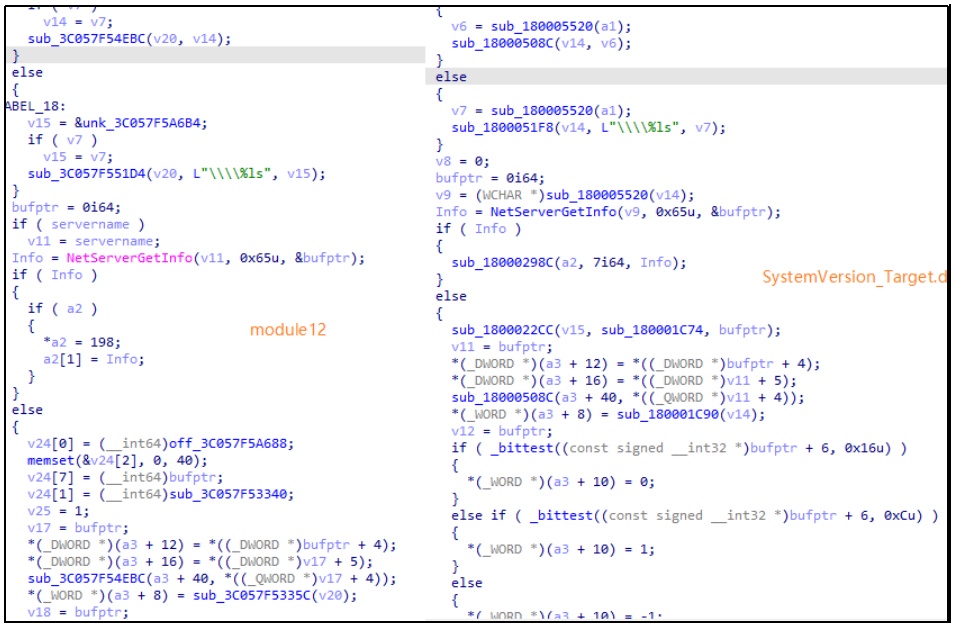

圖 module12(左)與SystemVersion_Target.dll(右)代碼同源性對比

圖 module13(左)與Memory_Target.dll(右)代碼同源性對比

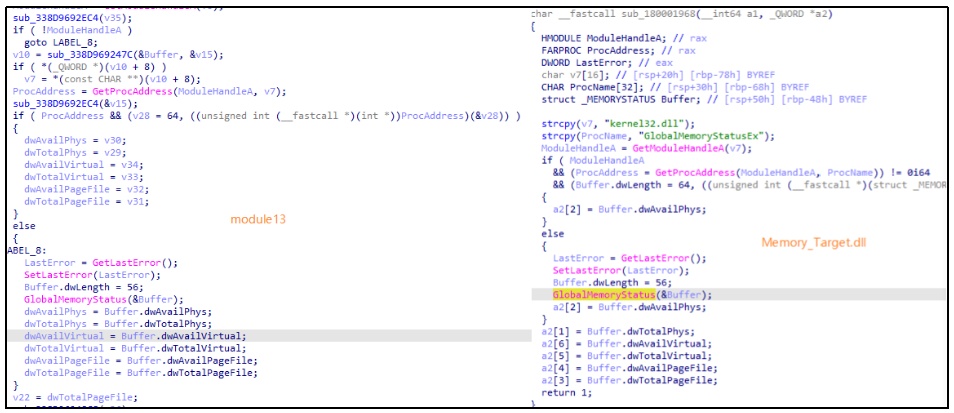

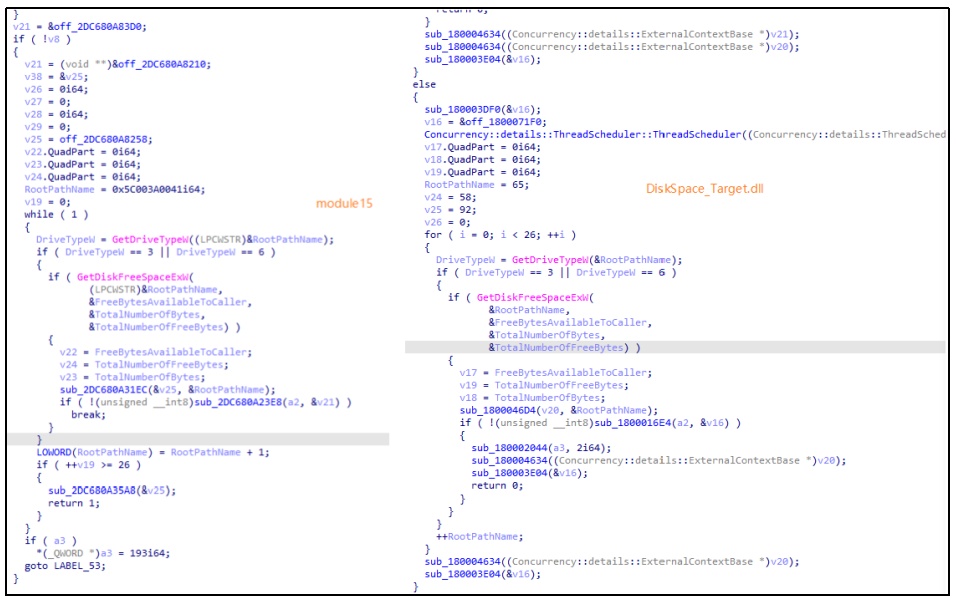

圖 module14(左)與Drives_Target.dll(右)代碼同源性對比

圖 module15(左)與DiskSpace_Target.dll(右)代碼同源性對比

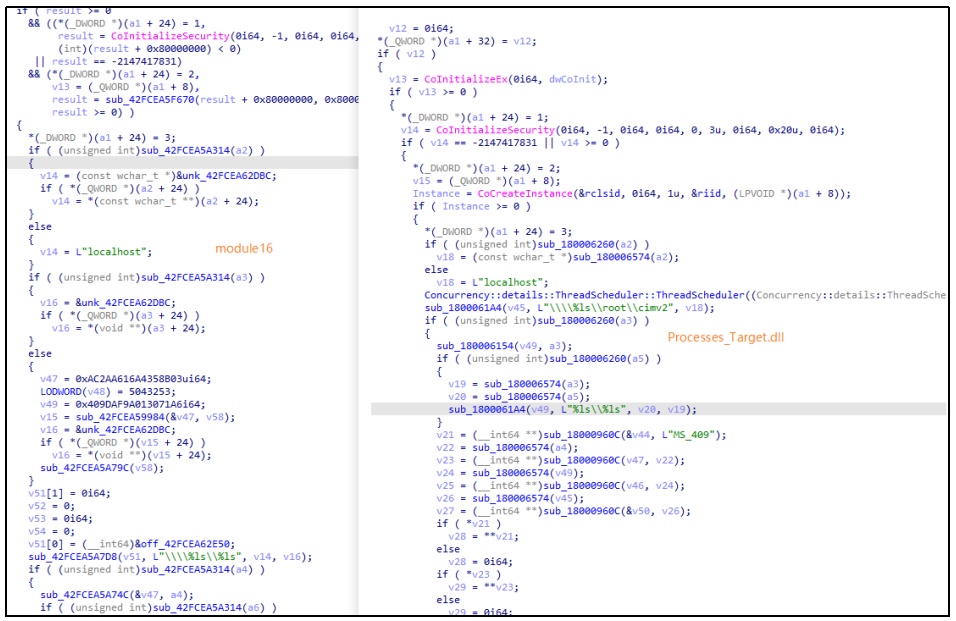

圖 module16(左)與Processes_Target.dll(右)代碼同源性對比

圖 module17(左)與Services_Target.dll(右)代碼同源性對比

圖 module18(左)與Audit_Target_Vista.dll(右)代碼同源性對比

圖 module19(左)與EventLogQuery_Target.dll(右)代碼同源性對比

圖 module20(左)與Route_Target.dll(右)代碼同源性對比

圖 module21(左)與Drivers_Target.dll(右)代碼同源性對比

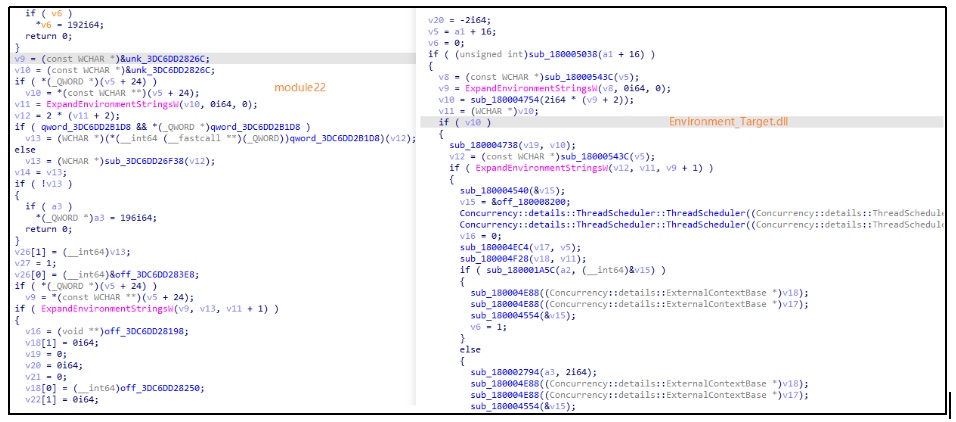

圖 module22(左)與Environment_Target.dll(右)代碼同源性對比

圖 module23(左)與Packages_Target.dll(右)代碼同源性對比

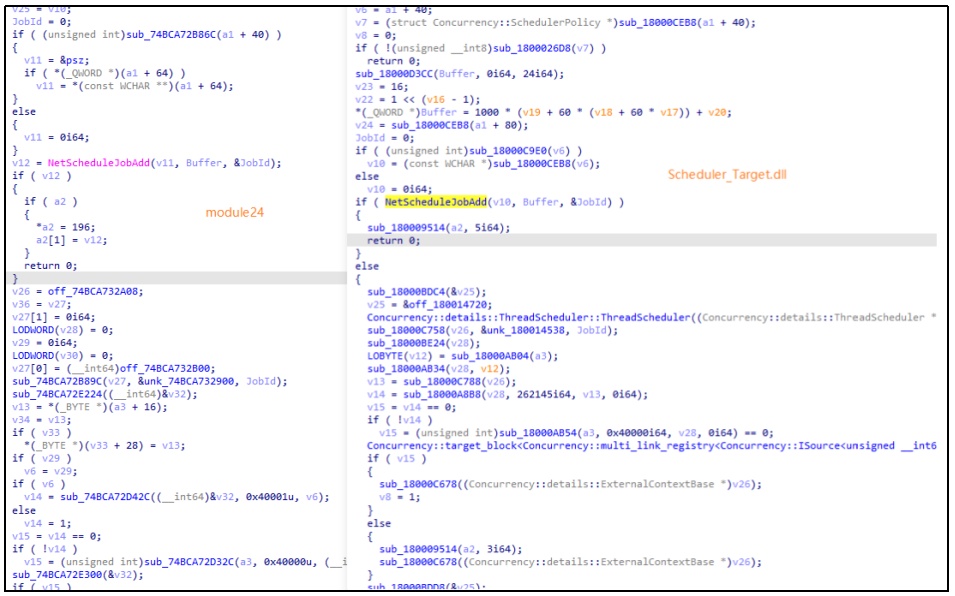

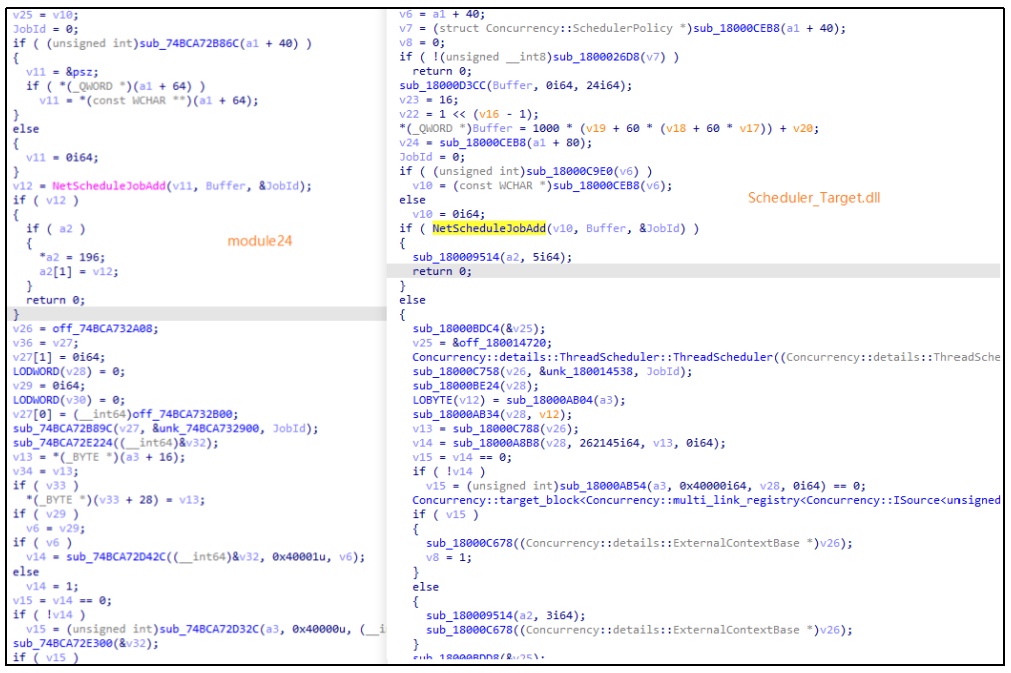

圖 module24(左)與Scheduler_Target.dll(右)代碼同源性對比

(二)樣本駐留方式

“eHome_0cx”的部分駐留文件通過修改注冊表InprocServer32鍵值的方式,劫持了系統正常服務,在系統正常程序啟動前加載實現自啟動。注冊表修改位置與NSA“方程式組織”所使用網攻武器相同,均位于HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID下隨機ID項的InProcServer32子項。

(三)數據加密模式

攻擊者使用的3款網攻武器均采用2層加密方式,外層使用TLS協議加密,內層使用RSA+AES方式進行密鑰協商和加密,在竊密數據傳輸、功能模塊下發等關鍵階段,各武器的相互配合實現了4層嵌套加密。此種多層嵌套數據加密模式與相比于“NOPEN”使用的RSA+RC6加密模式有了明顯升級。

五、碼址披露

2023年8月至2024年5月,美方用于命令控制的部分服務器IP,如下表。

Copyright ? 2001-2025 湖北荊楚網絡科技股份有限公司 All Rights Reserved

互聯網新聞信息許可證 4212025003 -

增值電信業務經營許可證 鄂B2-20231273 -

廣播電視節目制作經營許可證(鄂)字第00011號

信息網絡傳播視聽節目許可證 1706144 -

互聯網出版許可證 (鄂)字3號 -

營業執照

鄂ICP備 13000573號-1  鄂公網安備 42010602000206號

鄂公網安備 42010602000206號

版權為 荊楚網 www.cnhubei.com 所有 未經同意不得復制或鏡像